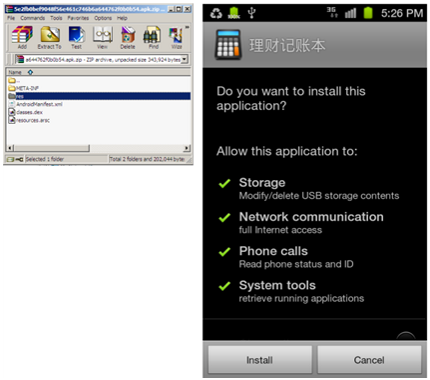

在今年內,隨著Android等智慧型手機平台大福擴張,過去認為不會造成太大影響的手機病毒攻擊,目前已經有越來越顯著的攻擊現象,而從過去單純偽裝、竊取權限的模式開始,目前也進展到自下載到安裝時都不會有所問題,反而是在軟體更新時,才會現出惡意程式真面貌。

【文/楊又肇】

在今年內,隨著Android等智慧型手機平台大福擴張,過去認為不會造成太大影響的手機病毒攻擊,目前已經有越來越顯著的攻擊現象,而從過去單純偽裝、竊取權限的模式開始,目前也進展到自下載到安裝時都不會有所問題,反而是在軟體更新時,才會現出惡意程式真面貌。

根據芬蘭防毒軟體F-Secure透露,官方在今年7月期間攔截到一組名為「Spyware:Android/SndApps」的Android間諜程式,這項惡意程式不像過去只是透過表面偽裝成一般App內容,使用者在下載安裝後甚至可以正常使用相關功能,而不會感到任何的異狀。但若是在首度更新App內容版本後,就會在取得用戶同意後搖身恢復為惡意程式面貌,進而竊取用戶手機資訊或進行相關攻擊。

會有這樣的攻擊模式發展,主要可能因為近期夾帶惡意程式的App報導增多,使用者後續在下載App安裝前多半會加以考量,但相對地在App後續更新卻較少有所防範,因此有不少惡意程式在後續的設計便會採取先讓使用者下載並正常使用,等進行第一次App更新後,便會透過這樣的心理防範差異讓使用者點按同意提供相關軟體權限,進而讓惡意程式取得手機控制權。

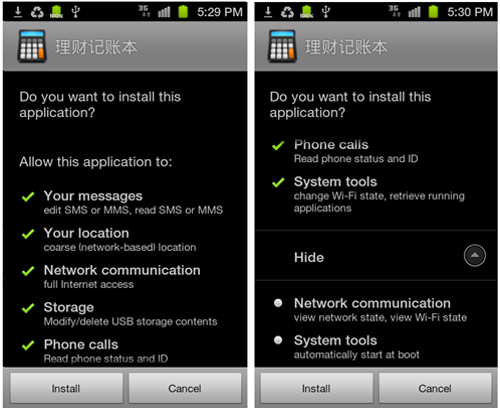

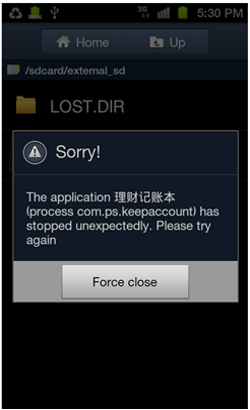

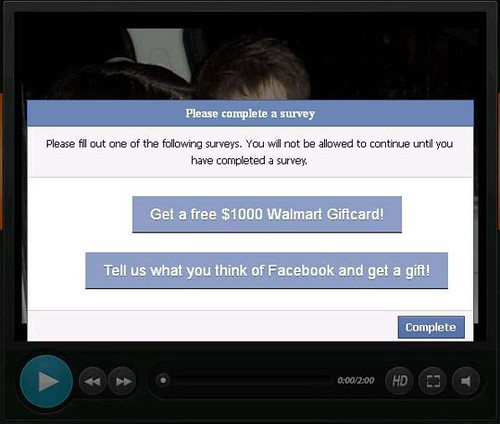

根據F-Secure後續追蹤,從一組名為「理財記賬本」的Android App中便可發現這樣的情況:透過更新之後,App將會要求包含使用簡訊、多媒體簡訊或手機位置等資訊使用權限,一旦使用者點按同意之後,此App便會進一步取得Root權限並在手機內安裝一組偽裝成init.db檔案的木馬程式APK內容,將會進一步紀錄使用者手機操作過程,同時進一步將資料外送到其他位置存放。而由於程式同取得Root權限,若是有心人士希望藉此破壞手機使用狀況,技術上也是可以做得到。

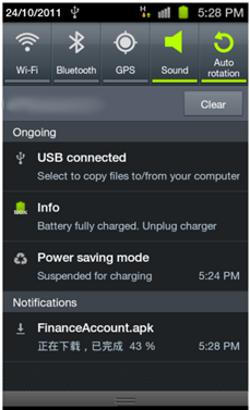

初次下載安裝時,看起來並沒有太大奇怪的權限要求

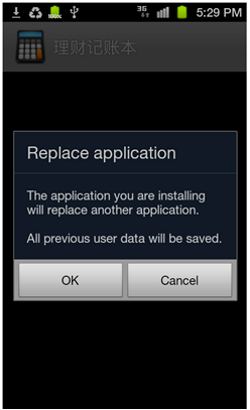

下載安裝之後,立即會接收到更新的提示,選擇更新後,App便會要求提供包含簡訊、所在位置等資訊權限

選擇更新後,App便會要求提供包含簡訊、所在位置等資訊權限

針對目前此類的攻擊模式,F-Secure大中華區總監李力恆認為,目前在Android平台上雖然在安裝任何App時均會提示要求提供使用權限,但是在一些情況下,駭客們也會想辦法將這些權限要求合理化「包裝」,而一般使用者也並不見得能實際了解提供這些權限可能造成什麼影響,特必須格外堤防別人利用心理防範漏洞騙取信任,進而使個人隱私受損。

文章出處:惡意程式新手法:下載時無毒 更新後再變病毒

相關連結&照片出處:DroidKungFu Utilizes an Update Attack (F-Secure病毒實驗室官方部落格)

Import Address Table Hooking (IAT Hooking)

Import Address Table Hooking (IAT Hooking)