如果您跟我一樣在使用 IE 8 瀏覽網站時,總是會跳出安全性警告視窗,一定要按下「否」才可以瀏覽圖片時,您可以設定 IE 的相關安全性設定,將 [網際網路選項] 中的 [安全性] 設定,將 [顯示混合的內容],點選 [啟用](預設為「提示」),啟用即可。

此隨身碟病毒,已經很舊了,大家都知道,目前還有變種eset.exe等等,但解毒位置都大同小異,可以參考此篇文章手動解毒

==================================================================================

一、先行關閉電腦磁碟區的「系統還原」功能。

二、下載病毒快速刪除工具:

三、進入檔案總管(重點!請勿直接點選「我的電腦」進入各磁碟區)

四、使用 CMD 進入 regedit 及 msconfig 檢查相關資訊(確認是否有遺漏)。

五、使用檔案總管進入下列資料夾清除相關檔案(通常病毒會偽裝成隱藏、系統檔,所以要特別留意圖示是半透明的)

六.若上述相關病毒程式及附屬檔案無法刪除時,請下載下列程式進行強制刪除。

(清空該資料夾)

(清除fly.exe;fly32.dll;poor.exe;poor32.dll)

(清空該資料夾)

(清空該資料夾)

(清除amvo*.dll;amvo.exe;amwo*.dll;amwo.exe;avpo*;vpo.exe;Bitkv*.dll;dnsq.dll;drivers\OLD*.tmp;EXPLORER.EXE;fly.exe;fly32.dll;fool*.dll;goods.exe;ieso*;j3ewro.exe;jvvo*;jvvo.exe;jwedsfdo*;kavo*.dll;kavo.exe;kxvo*;kxvo.exe;mcdcsrv32_080417.dll;mmso*.dll;mmso.exe;mmvo*.dll;mmvo.exe;Msi.exe;mxcdcsrv16_080417.dll;OLD*.tmp;poor.exe;poor32.dll;raidiap*.exe;shareb.exe;taso*.dll;taso.exe;tava*.dll;tava.exe;tavo*.dll;tavo.exe;ubs.exe;winhelp1.exe;winpows.exe)

(刪除此開機啟動資料夾中與啟動不相干的程式)

(刪除此開機啟動資料夾中與啟動不相干的程式)

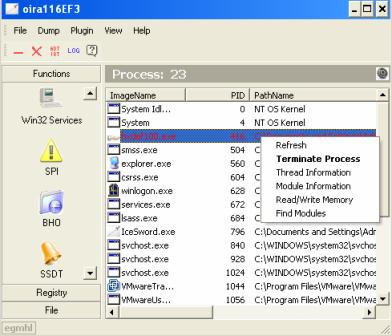

[軟體版本] V1.68.33

[軟體語言] 繁體中文

[軟體簡介] 免安裝

Wsyscheck 是一款手動清理病毒木馬的工具,其目的是簡化病毒木馬的識別與清理工作。

一般來說,對病毒體的判斷主要可以採用檢查路徑、檢查檔名、檢查檔案建立日期、檢查檔案廠商、微軟檔案驗證、檢查啟動項目等方法,Wsyschck 在這些方面均盡量簡化作業,提供相關的資料供您分析。

最終判斷並清理木馬取決於您個人的分析,以及對 Wsyscheck 基本功能的熟悉程度。

[軟體版本] V1.22

[軟體語言] 繁體中文

[軟體簡介] 免安裝

1、處理序項目中的模組搜尋

2、登錄檔項目中的搜尋功能

3、檔案項目中的搜尋功能,分別是 ADS 的列舉 (包含或不包含子目錄)、普通檔案搜尋 (Find Files)

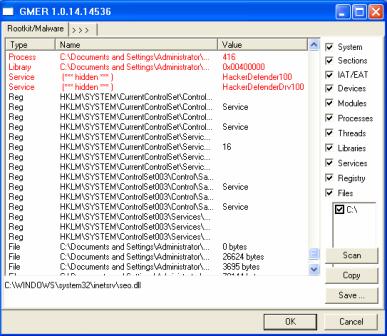

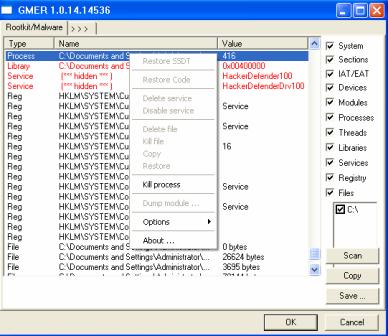

4、BHO 項目的刪除、SSDT 項目的恢復 (Restore)

5、 Advanced Scan

6、隱藏簽章項

7、其它就是內部核心功能

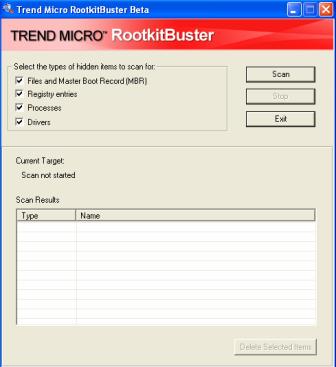

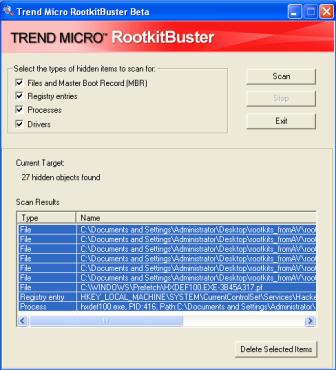

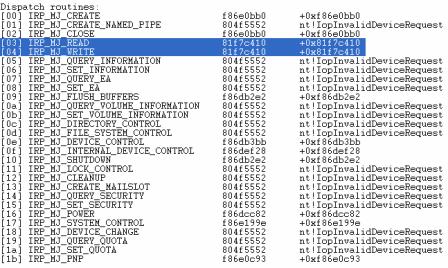

Anti-rootkit工具介紹

文/圖吳俊達.責任編輯/陳啟川

本篇為Rootkit文章的最後一篇,在探討過user mode與kernel mode的rootkit技術後,本次將介紹一些Anti-rootkit的工具,最後再以實例說明的方式,讓讀者在了解rootkit的技術原理後,更能進而加以防範。

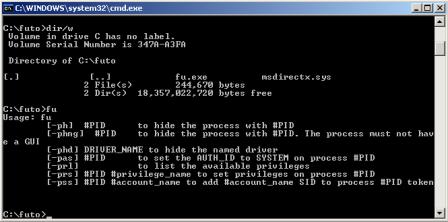

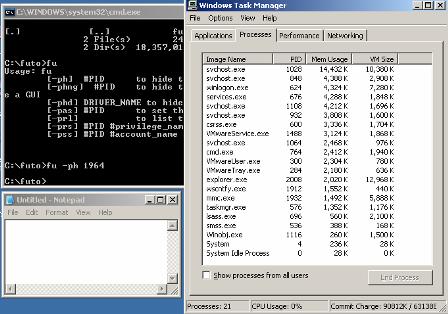

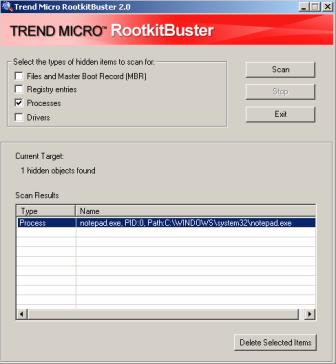

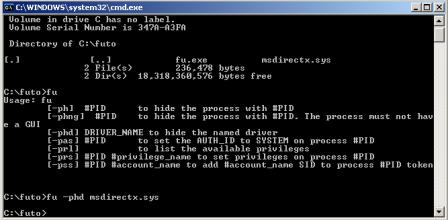

FuTo的行為分析

FuTo的行為分析  FuTo的行為分析

FuTo的行為分析

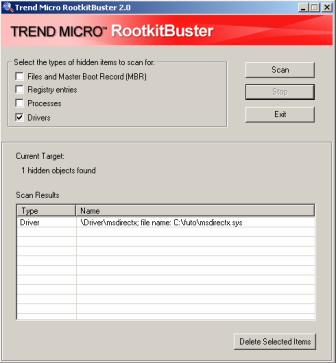

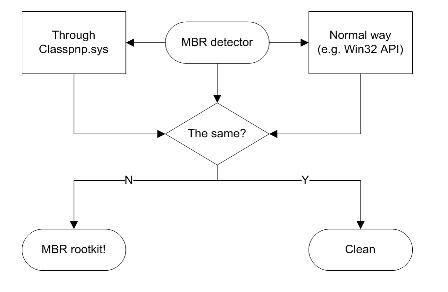

Cross-View比對偵側

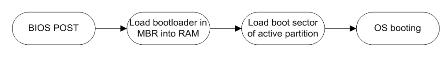

Cross-View比對偵側  MBR在開機程序中的運作。

MBR在開機程序中的運作。

MBR rootkit行為分析

MBR rootkit行為分析  MBR rootkit installer

MBR rootkit installer

被修改的MBR

被修改的MBR  MBR rootkit的自我保護

MBR rootkit的自我保護

MBR rootkit的偵測

MBR rootkit的偵測

MBR rootkit小結

MBR rootkit小結

此網頁有ICS(資通安全資訊網) 製作的「如何避免資安危機動畫」共有下列四則

資訊資產之重要性

網路新興攻擊

駭客攻擊與入侵

決策主管對資訊風險應有的認識與責任

連結網址:http://ics.stpi.org.tw/Animation/security_web/

2010/04/22 14:05

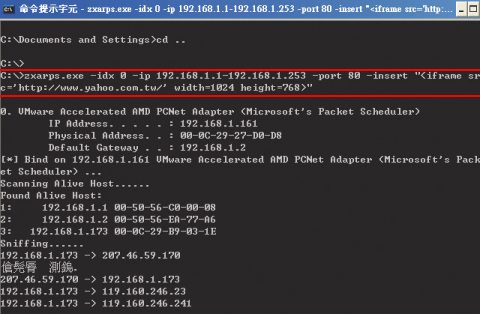

| 當使用者瀏覽器無故被導引至其他網站,假如不是DNS出問題,很有可能是所謂的ARP掛馬,這讓區域網路安全亮起了紅燈。 | |||

| 在2009年3月5日起,在各大論壇有許多人反映,連至ZDNet、CNET甚至MSN網站時,發生了一些異常行為,例如瀏覽器突然遭到被導引至其他網 站,像是www.dachengkeji.com、www.dachengkeji.cn/article/index.htm。 此時,網路上便開始有人追查相關原因。許多網友與網路安全專家自行推敲後,分析出幾個結果︰有人說是DNS被影響,但後來幾起測試利用IP直連,也會出現異狀;他們仔細觀察封包分析結果後,發現DNS回應也都正確,因此認為不會是這方面的問題。 後來一些有耐心的人又花了很多力氣,把封包截取下來分析,看到特定封包是突然被「插」進來的,他們仔細分析了中間的路徑後,懷疑是中華電信路由器被「黑」,或認為中間有IT設備受到入侵,然後使得駭客可以插入封包。 在接觸過此類手法的專家看來,他們懷疑整起事件為ARP掛馬的機率極高。不論這事件的原因是什麼,這類手法其實很值得重視,為了讓你能更熟悉這種威脅的運作方式,接下來我將整理一些相關基本資訊。 甚麼是ARP? 在802.3 乙太網路架構下,區域網路中使用CSMA/CD方式,這種廣播(Broadcast)的傳輸方式,多數人應該都很熟悉,當某主機需要傳送資訊給某IP位址時,會先發送ARP(Address Resolution Protocol,位址解析協定)封包,詢問網路上誰擁有這個IP的MAC位址,而採用該IP的電腦,一旦聽到這樣的詢問,便會回應給來源電腦,以便後續的資料傳送。 ARP request、ARP reply,以及ARP cache 我們了解到主機利用ARP查詢的方式,來獲得 IP 位址和實體位址的對應。而發出詢問的封包就叫做ARP request(它是封裝成廣播封包的形式),因此區域網路內所有電腦都會收到此一封包,而比對ARP request的IP位址後,只有該IP的電腦會回覆ARP reply封包──將這些資料傳給原本發出ARP request的主機。 但主機總不可能每次傳輸都要去問一次別人的MAC位址,因此為了減少ARP request廣播封包,進而降低網路負擔,電腦主機會將曾經查詢過的網路裝置IP位址/MAC位址,記錄在主機裡。 說到這,聰明的人就知道這中間有甚麼可以玩了。如果你有辦法跟對方說,你就是某臺主機,它就會相信,而一切只要靠ARP來騙就可以。 一般當你「黑」進一臺電腦A,就算是A處於交換器環境底下,靠以前的Sniffer工具,是無法聽到交換器上其他網路埠的流量(假設另一個網路埠上有一臺主機B)。 可是若你使用ARP,騙B說A是閘道,這樣B的流量就會先經過A,A再轉閘道,這樣就是所謂的中間人攻擊(Man-in-the- middle),你就可以在交換器環境底下竊聽。當然對於駭客來說,竊聽還不夠,既然網路封包都流過來了,乾脆改一改再轉送,這就達到竄改的目的。 這些不需要什麼高深的TCP/IP理論,也不需要去算TCP的流水號,一切都很簡單。而且中國網站上已經很多有這樣的ARP工具讓人下載,很多小駭客甚至都已經玩到相當熟練了。

|

|

| ARP掛馬工具「zxarps」將特定網頁伺服器所回傳的任何頁面,都插入一個連到www.yahoo.com.tw的隱形iFrame,這將讓所有瀏覽該網頁伺服器的使用者,不自覺地被導向www.yahoo.com.tw。 |

|

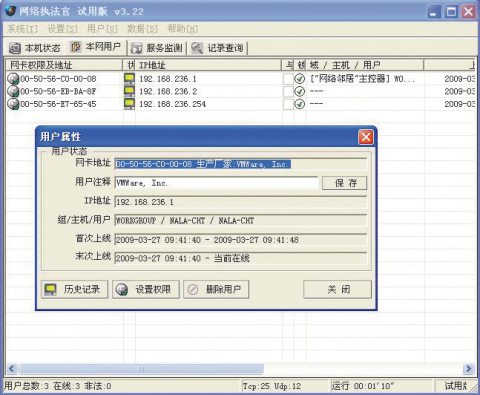

| 透過ARP,不只是用來作一些破解、側錄的行為,也可以用來 控管內部網路電腦能否上線,例如網絡執法官這套工具。 |

|

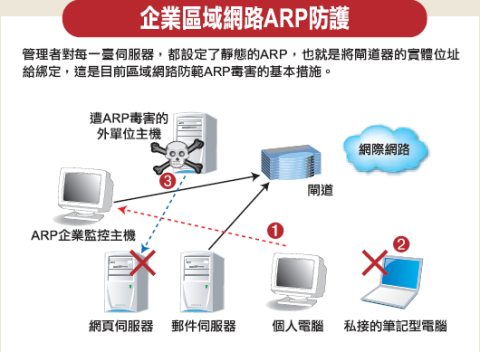

| 1 個人電腦可由「合法」的ARP Poison方式,導引到監控主機,以便管理或內容過濾。 2 私接的筆電連上網路後,監控主機將會察覺,並發送警告給管理者。 3 如果遭ARP毒害的外單位主機想要詐騙網頁伺服器,也無法完成,因為會被偵測出來。 |

|

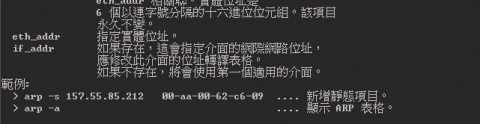

| 用arp–a能顯示目前主機上的ARP table,用arp –s可將ARP table中主機與MAC位址的對應記錄固定下來。 |

| 文/黃彥棻 (記者) 2010-03-30 |